Seguimos en casa, teletrabajando, y no parece que vaya mal del todo. No me estoy centrando en desarrollar nada de lo que debiera pero al menos estoy quitándome cosas de encima. Cosas que construyen.

ContinueTag: Firefox

Tareas: viernes, 14 de enero de 2022

15 enero 2022Y nada, que hoy seguimos intentando ver qué ocurre con el PostgreSQL secundario. Y seguro que salen otras cosas.

ContinueVersiones de TLS y navegadores web fallando

23 julio 2020Y es que es un buen momento para empezar a molestar. Pero por otro lado me permite no quedarme dormido porque el aburrimiento y la inacción me matan, oiga.

jueves, 23 de julio de 2020

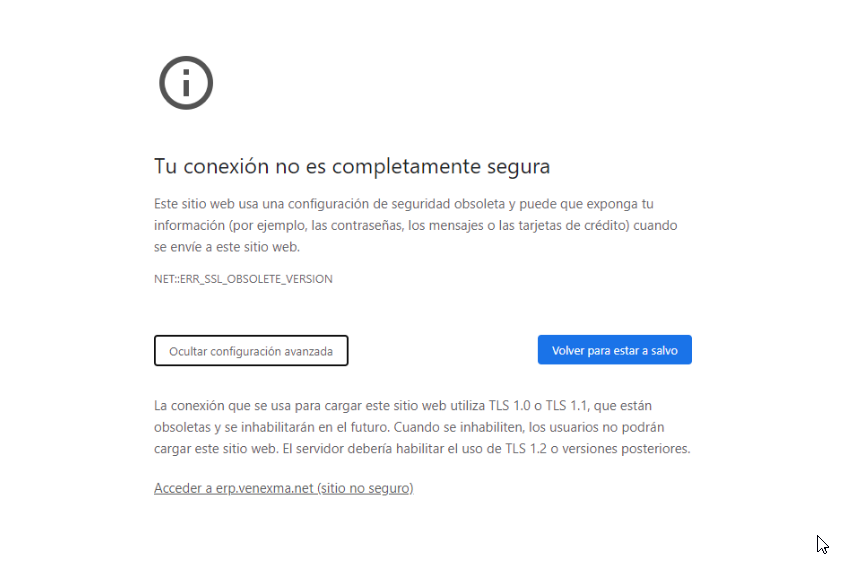

Esta mañana, según llego, comienzan las quejas. Diferentes dispositivos y diferentes navegadores no pueden conectar con nuestro ERP. ¿ El problema ? Algo relacionado con las conexiones seguras.

Mis homínidos se lanzan a una carrera de especulaciones y reinicios en plan mono pero no consiguen nada. Yo pruebo con Firefox en el puesto del almacén y veo que hay un aviso sobre certificados TLS (sobre la versión concretamente) y un botón que me indica que si quiero seguir. Le digo que sí y pasamos de nivel porque lo esencial es producir y trabajar en este mundo idílico que nos ha tocado.

Mientras me centro en qué ocurre con el resto de los navegadores, especialmente Google Chrome y derivados, y veo que es un problema con la versión del protocolo TLS, que debe ser 1.2 o superior.

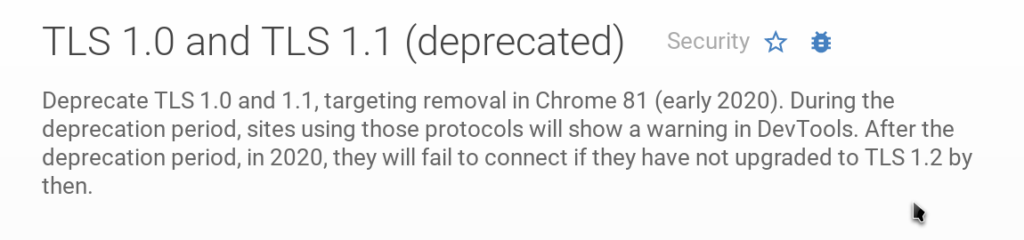

Vaya. ¿ Justamente hoy ? Bueno, en el fondo hoy o mañana no representa diferencias. Busco en la red y encuentro un aviso en el blog de Google Chrome donde ya avisaban de ésto un par de años atrás.

El problema, entonces, está en el/los servidores web que están empleando versiones inferiores de TLS. Concretamente el servidor nginx sobre odoo. Primero me cercioro de que sea así empleando una herramienta de consola como nmap:

victor@sarajevo:~$ nmap --script ssl-enum-ciphers -p 443 erp.venexma.net Starting Nmap 7.70 ( https://nmap.org ) at 2020-07-23 09:52 CEST Nmap scan report for erp.venexma.net (192.168.100.9) Host is up (0.00021s latency). PORT STATE SERVICE 443/tcp open https | ssl-enum-ciphers: | TLSv1.0: | ciphers: | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp256r1) - A | TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 1024) - A | TLS_DHE_RSA_WITH_CAMELLIA_256_CBC_SHA (dh 1024) - A | TLS_ECDH_anon_WITH_AES_256_CBC_SHA - F | TLS_RSA_WITH_AES_256_CBC_SHA (rsa 4096) - A | TLS_RSA_WITH_CAMELLIA_256_CBC_SHA (rsa 4096) - A | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp256r1) - A | TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 1024) - A | TLS_DHE_RSA_WITH_CAMELLIA_128_CBC_SHA (dh 1024) - A | TLS_ECDH_anon_WITH_AES_128_CBC_SHA - F | TLS_RSA_WITH_AES_128_CBC_SHA (rsa 4096) - A | TLS_RSA_WITH_CAMELLIA_128_CBC_SHA (rsa 4096) - A | compressors: | NULL | cipher preference: server | warnings: | Key exchange (dh 1024) of lower strength than certificate key | Key exchange (secp256r1) of lower strength than certificate key |_ least strength: F

Cambiar la configuración del servidor web es bastante sencilla. La directriz ssl_protocols es muy directa:

# limit ciphers

ssl_ciphers HIGH:!ADH:!MD5;

ssl_protocols TLSv1.2;

ssl_prefer_server_ciphers on;Y después de reiniciar muy sencillo de comprobar de nuevo:

victor@sarajevo:~$ nmap --script ssl-enum-ciphers -p 443 erp.venexma.net Starting Nmap 7.70 ( https://nmap.org ) at 2020-07-23 10:22 CEST Nmap scan report for erp.venexma.net (192.168.100.9) Host is up (0.00022s latency). PORT STATE SERVICE 443/tcp open https | ssl-enum-ciphers: | TLSv1.2: | ciphers: | TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp256r1) - A | TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 (dh 1024) - A ...

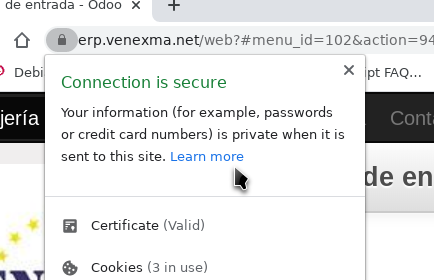

Y como vemos a continuación Google Chrome está contento por fin:

¿ Pasará algo por eliminar el soporte de versiones anteriores a la 1.2 en TLS ? ¡ Por supuesto ! Yo me voy a limitar a informar de los cambios y luego, ya si eso, veremos qué dispositivo antiguo y no actualizable tiene problemas con ello y cómo arreglarlo si es que es posible.

Por ahora ya está.

Adenda

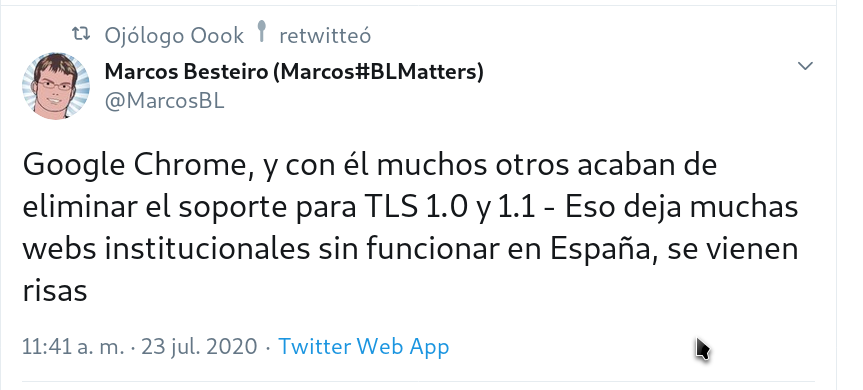

En Twitter ya están avisando de ello. ¡ No estoy solo !

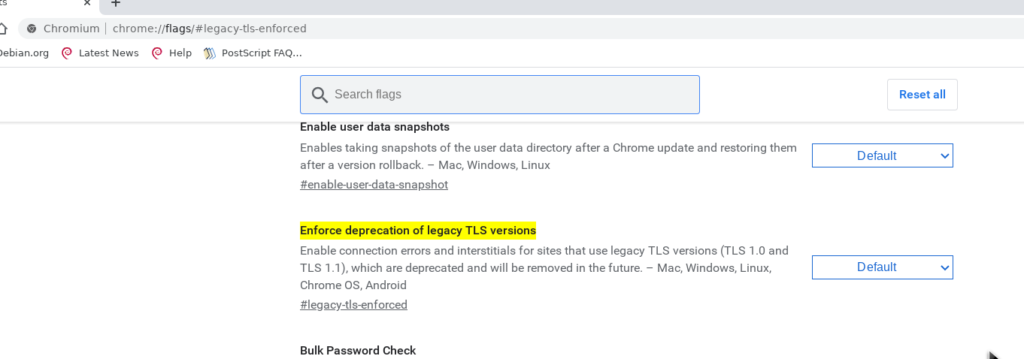

Pero también da la solución que consiste en cambiar un valor en la configuración: chrome://flags/#legacy-tls-enforced

Firefox, la agencia tributaria y los certificados caducados …

23 junio 2020… o no, pero siempre son problemáticos.

ContinueEl nuevo firefox 45 no funciona con ciertos complementos …

20 abril 2016… pero aún no sé con cuales. En mi máquina, sarajevo, tengo instalados demasiados y el rastro que deja el inicio del programa no es muy allá.

$ firefox

JavaScript warning: chrome://savetextarea/content/savetextarea.js, line 26: unreachable code after return statement

JavaScript warning: chrome://web-developer/content/common/jquery/jquery.js, line 1: Using //@ to indicate sourceMappingURL pragmas is deprecated. Use //# instead

JavaScript error: chrome://web-developer/content/overlay/javascript/overlay.js, line 7333: TypeError: document.getElementById(...) is null

JavaScript warning: file:///home/victor/.mozilla/firefox/v71fg0fm.default/extensions/https-everywhere-eff@eff.org/components/ssl-observatory.js, line 326: flags argument of String.prototype.{search,match,replace} is deprecated

Violación de segmento

$

Pero el caso es que Firefox emite tantos avisos de problemas que es muy difícil saber quién es el que provoca la muerte del proceso.

Y sé que son los complementos porque si se ejecuta con

$ firefox -safe-mode

funciona, aunque sigue generando avisos y mensajes.

No puedo instalarlo de momento en las máquinas cliente o tendré un motín.

Actualizado repositorio para Firefox

20 abril 2016Con todos estos movimientos sobre la vuelta de Firefox a Debian al final se me pasó actualizar el repositorio de donde descargar versiones más actuales.

El paquete venexma-workstation es el que contiene el archivo /etc/apt/sources.list.d/mozilla.list con la nueva dirección:

deb http://apt:9999/mozilla jessie-backports firefox-release

Y gracias a él ahora podemos descargar la versión 45 (la última a fecha de esta entrada) con el nombre firefox y no iceweasel.