- Conservar la información de la empresa (los datos) durante el mayor tiempo posible. Copias de seguridad y migración entre formatos incluidas.

- Mantener los sistemas seguros y funcionando.

- Realizar los desarrollos necesarios para lo anterior.

Tareas: lunes, 4 de abril de 2022

4 abril 2022Un poco de todo, aunque he conseguido algunos avances muy buenos en el diseño de Adriano y eso me tiene contento.

ContinueTareas: viernes, 1 de abril de 2022

1 abril 2022Pues hoy las cosas funcionan. No tengo muy claro por qué pero lo hacen. Eso sí, cabreado ya he llegado.

ContinueTareas: Jueves, 31 de marzo de 2022

31 marzo 2022Intrastat (otra puta vez) y control de horarios. Eso bien.

ContinueTareas: miércoles, 30 de marzo de 2022

30 marzo 2022En el día de mi aniversario, 53 primaveras ya, he empezado con algo de insomnio que he aprovechado bastante bien … hasta ahora.

ContinueTareas: martes, 29 de marzo de 2022

29 marzo 2022Seguimos con retales de cosas pendientes y, por supuesto, el puto Intrastat

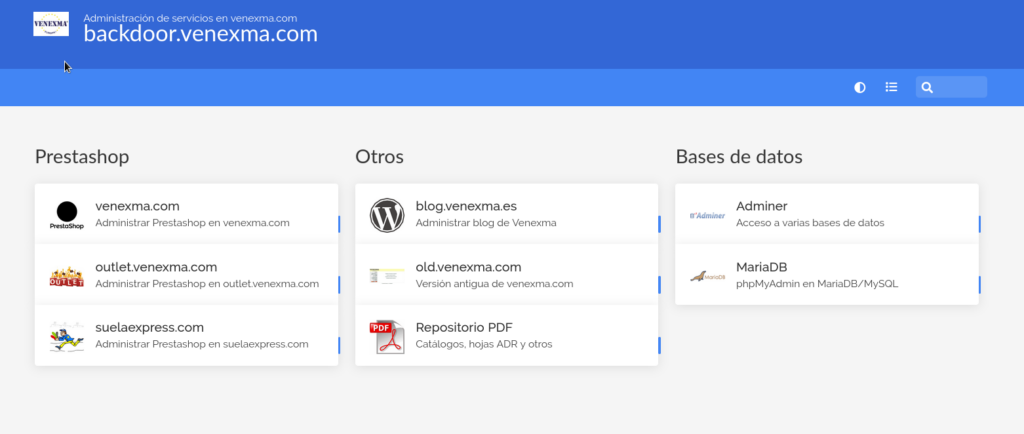

backdoor.venexma.com

La página de enlaces administrativos del servidor principal externo luce ahora una bonita pantalla de acceso a todos sus recursos (más o menos) con el programa homer:

outlet.venexma.com

Pues en dos días Luismi ha pasado todos los artículos de la tienda outlet.venexma.com a venexma.com en su propia categoría. A veces basta con dejarle ir y el trabajo sale de maravilla. Otras veces no, claro, porque antes de que tú vayas él ha vuelto aunque no de la dirección que esperabas.

El caso es que ya he habilitado la redirección y ahora está apuntando -permanentemente- a la categoría Outlet de venexma.com

Tareas: jueves a lunes, 24 a 28 de marzo de 2022

28 marzo 2022Pues ha habido un poco de todo pero como me estoy dejando pues termino por no apuntar y me cuesta recordarlo. Mal.

ContinueTareas: lunes a miércoles, 21 a 23 de marzo de 2022

23 marzo 2022Mucho sufrimiento por mi parte porque soy un poco melón a veces y no lo puedo evitar de momento.

ContinueTareas: viernes, 18 de marzo de 2022 y fin de semana

20 marzo 2022Al final me he quitado las reuniones externas de encima y sólo me queda una, muy importante, que es interna.

ContinueTareas: lunes a jueves, 14 a 17 de marzo de 2022

18 marzo 2022Pues llevo una semana más para allá que para acá. He hecho cosas que tendría que haber apuntado así que ahora tendré que tirar de memoria.

ContinueTareas: sábado y domingo, 12 y 13 de marzo de 2022

13 marzo 2022No es demasiado destacable lo hecho. Lo pensado sí, y de verdad que espero aclararme porque necesito tener una hoja de ruta lo más concreta posible.

Continue