Tras cerca de seis horas efectuando un test de sólo lectura aparecen 8 errores.

ContinueCategory: Problemas y errores

Disco RAID con offline uncorrectable sector (I)

29 diciembre 2021Que ya lleva varios días (tal vez semanas) avisando de la situación y no parece que mejore si se le ignora.

ContinueReemplazando nombres reales

9 noviembre 2020Porque me he dado cuenta de que es más divertido utilizar un alias para ellos.

ContinueAlgo ocurre con los discos de la máquina de backups …

2 octubre 2020… y voy a ver si puedo arreglarlo sin liarme ni liarla.

ContinuePues se han movido demasiado

28 septiembre 2020Y es que ha sido una semana complicada y sorpresiva.

ContinueUltimando limpieza antes de la apertura

24 agosto 2020Pensaba que habría alguien aquí en la empresa pero no. Mejor por una parte pero me extraña por otra. Quizás es que los ánimos estén tan mal como anunciaban y han querido apurar vacaciones.

ContinueVersiones de TLS y navegadores web fallando

23 julio 2020Y es que es un buen momento para empezar a molestar. Pero por otro lado me permite no quedarme dormido porque el aburrimiento y la inacción me matan, oiga.

jueves, 23 de julio de 2020

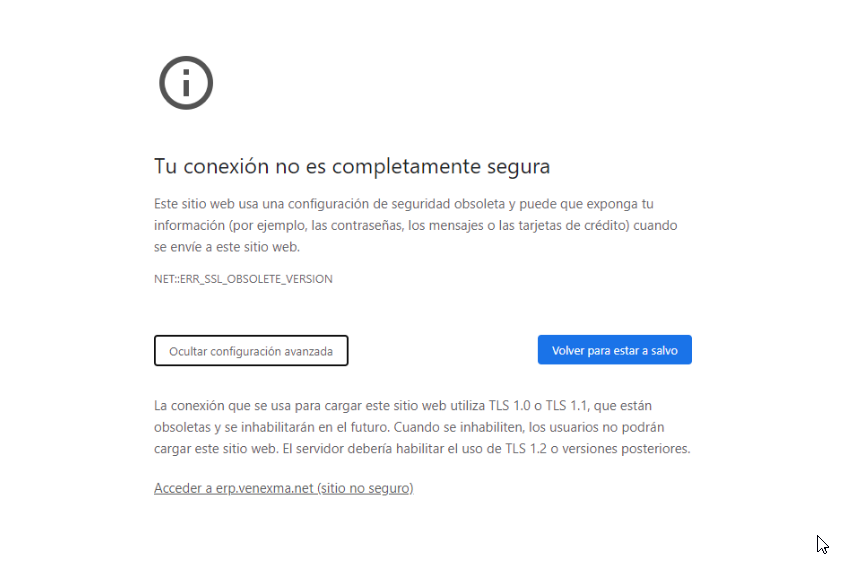

Esta mañana, según llego, comienzan las quejas. Diferentes dispositivos y diferentes navegadores no pueden conectar con nuestro ERP. ¿ El problema ? Algo relacionado con las conexiones seguras.

Mis homínidos se lanzan a una carrera de especulaciones y reinicios en plan mono pero no consiguen nada. Yo pruebo con Firefox en el puesto del almacén y veo que hay un aviso sobre certificados TLS (sobre la versión concretamente) y un botón que me indica que si quiero seguir. Le digo que sí y pasamos de nivel porque lo esencial es producir y trabajar en este mundo idílico que nos ha tocado.

Mientras me centro en qué ocurre con el resto de los navegadores, especialmente Google Chrome y derivados, y veo que es un problema con la versión del protocolo TLS, que debe ser 1.2 o superior.

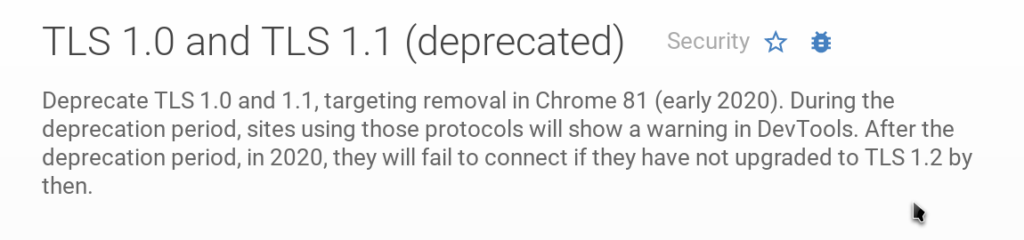

Vaya. ¿ Justamente hoy ? Bueno, en el fondo hoy o mañana no representa diferencias. Busco en la red y encuentro un aviso en el blog de Google Chrome donde ya avisaban de ésto un par de años atrás.

El problema, entonces, está en el/los servidores web que están empleando versiones inferiores de TLS. Concretamente el servidor nginx sobre odoo. Primero me cercioro de que sea así empleando una herramienta de consola como nmap:

victor@sarajevo:~$ nmap --script ssl-enum-ciphers -p 443 erp.venexma.net Starting Nmap 7.70 ( https://nmap.org ) at 2020-07-23 09:52 CEST Nmap scan report for erp.venexma.net (192.168.100.9) Host is up (0.00021s latency). PORT STATE SERVICE 443/tcp open https | ssl-enum-ciphers: | TLSv1.0: | ciphers: | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp256r1) - A | TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 1024) - A | TLS_DHE_RSA_WITH_CAMELLIA_256_CBC_SHA (dh 1024) - A | TLS_ECDH_anon_WITH_AES_256_CBC_SHA - F | TLS_RSA_WITH_AES_256_CBC_SHA (rsa 4096) - A | TLS_RSA_WITH_CAMELLIA_256_CBC_SHA (rsa 4096) - A | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp256r1) - A | TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 1024) - A | TLS_DHE_RSA_WITH_CAMELLIA_128_CBC_SHA (dh 1024) - A | TLS_ECDH_anon_WITH_AES_128_CBC_SHA - F | TLS_RSA_WITH_AES_128_CBC_SHA (rsa 4096) - A | TLS_RSA_WITH_CAMELLIA_128_CBC_SHA (rsa 4096) - A | compressors: | NULL | cipher preference: server | warnings: | Key exchange (dh 1024) of lower strength than certificate key | Key exchange (secp256r1) of lower strength than certificate key |_ least strength: F

Cambiar la configuración del servidor web es bastante sencilla. La directriz ssl_protocols es muy directa:

# limit ciphers

ssl_ciphers HIGH:!ADH:!MD5;

ssl_protocols TLSv1.2;

ssl_prefer_server_ciphers on;Y después de reiniciar muy sencillo de comprobar de nuevo:

victor@sarajevo:~$ nmap --script ssl-enum-ciphers -p 443 erp.venexma.net Starting Nmap 7.70 ( https://nmap.org ) at 2020-07-23 10:22 CEST Nmap scan report for erp.venexma.net (192.168.100.9) Host is up (0.00022s latency). PORT STATE SERVICE 443/tcp open https | ssl-enum-ciphers: | TLSv1.2: | ciphers: | TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp256r1) - A | TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 (dh 1024) - A ...

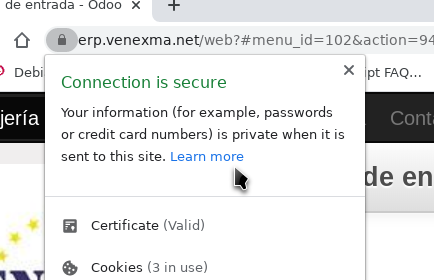

Y como vemos a continuación Google Chrome está contento por fin:

¿ Pasará algo por eliminar el soporte de versiones anteriores a la 1.2 en TLS ? ¡ Por supuesto ! Yo me voy a limitar a informar de los cambios y luego, ya si eso, veremos qué dispositivo antiguo y no actualizable tiene problemas con ello y cómo arreglarlo si es que es posible.

Por ahora ya está.

Adenda

En Twitter ya están avisando de ello. ¡ No estoy solo !

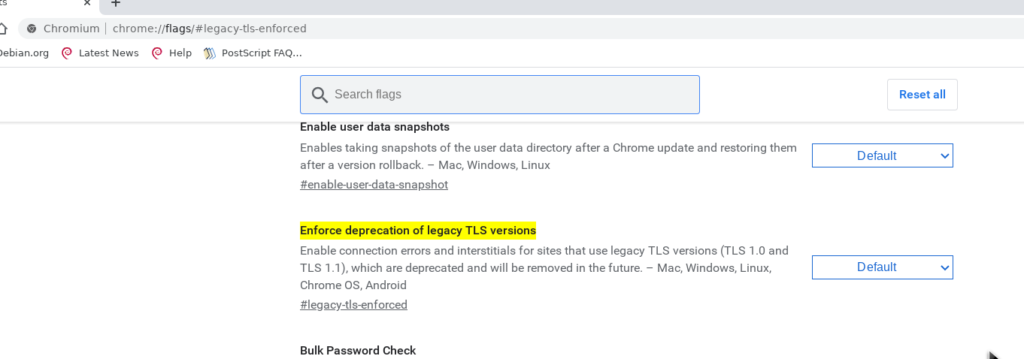

Pero también da la solución que consiste en cambiar un valor en la configuración: chrome://flags/#legacy-tls-enforced

Limpiezas y retoques

3 julio 2020Parece mentira pero sigo teniendo problemas con las máquinas virtuales.

ContinuePues hemos empezado con avería eléctrica

3 julio 2020Y esta madrugada los equipos han estado más de una hora sin suministro. Y, la verdad, es que algunos no terminan de arrancar bien. Bueno, uno en concreto no arranca automáticamente. Creo que debe ser cosa del BIOS pero debo asegurarme.

ContinueY ya tenemos drama de nuevo

24 junio 2020miércoles, 24 de junio de 2020

Y esta vez es con las cuentas de correo de Gmail, concretamente con las que me indicaron que borrase porque esas dos personas ya no iban a trabajar aquí, y que yo borré sin entender del todo lo que estaba haciendo. Y no, no es una excusa, es que no había leído bien y cuando antes de borrar Google me pregunta a qué usuario transferir el contenido de la cuenta no me percataba de que se refería a otros contenidos de la G Suite exceptuando el correo electrónico, que era lo que yo quería hacer.

Continue